· ESET Research a identifié GhostRedirector, un groupe APT probablement aligné sur la Chine, ayant compromis au moins 65 serveurs Windows selon une analyse menée en juin 2025.

· Les victimes se situent principalement au Brésil, en Thaïlande, au Vietnam et aux États-Unis, touchant divers secteurs sans similarités spécifiques : assurance, santé, retail, transport, technologie et éducation.

· GhostRedirector a développé Rungan, une backdoor C++ inédite capable d’exécuter des commandes à distance sur les serveurs compromis.

· Le groupe utilise également Gamshen, un module IIS natif malveillant, conçu pour effectuer du SEO fraud en manipulant les résultats Google.

· L’objectif principal consiste à monétiser un service de manipulation de référencement pour promouvoir artificiellement des sites de gambling (jeu d’argent).

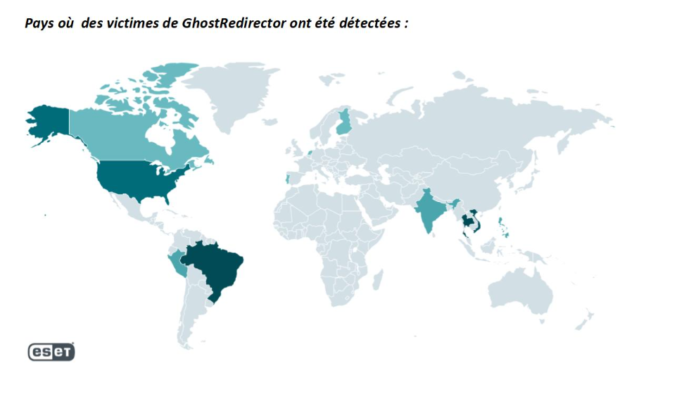

ESET Research a identifié un nouveau groupe de menace baptisé GhostRedirector. En juin 2025, cet acteur malveillant a compromis au moins 65 serveurs Windows, principalement au Brésil, en Thaïlande, au Vietnam et aux États-Unis ; avec quelques victimes au Canada, en Finlande, en Inde, aux Pays-Bas, aux Philippines et à Singapour. L’attaquant déploie deux outils inédits : une backdoor C++ passive nommée Rungan et un module IIS malveillant appelé Gamshen.

GhostRedirector présente les caractéristiques d’un groupe APT aligné sur les intérêts de la Chine, utilisant Gamshen pour du SEO fraud as-a-service afin de manipuler l’algorithme Google et booster artificiellement le ranking de sites de jeu en ligne (gambling).

<< Même si Gamshen ne modifie la réponse que lorsque la demande provient de Googlebot, c’est-à-dire qu’il ne sert pas de contenu malveillant ou n’affecte pas les visiteurs légitimes des sites Web, la participation au système de fraude SEO peut nuire à la réputation du site Web hôte compromis. Celui-ci sera associé à des techniques de référencement douteuses ainsi qu’aux sites Web frauduleusement mis en avant. >>, explique Fernando Tavella, chercheur ESET qui a découvert la campagne.

GhostRedirector utilise également des exploits publics EfsPotato et BadPotato pour créer un compte à privilèges sur le serveur compromis. Ce compte permet le déploiement de payloads supplémentaires avec des privilèges élevés et sert de mécanisme de persistance de secours si Rungan ou d’autres implants sont détectés et supprimés.

L’analyse géographique révèle que les serveurs américains compromis sont majoritairement loués par des entreprises brésiliennes, thaïlandaises et vietnamiennes, suggérant que GhostRedirector cible prioritairement l’Amérique latine et l’Asie du Sud-Est. Les victimes s’étendent à plusieurs secteurs : éducation, santé, assurance, transport, technologie et retail, sans secteur d’activité spécifique.

La télémétrie ESET indique que le vecteur d’attaque initial exploite probablement une vulnérabilité d’injection SQL. Après la compromission initiale, les attaquants déploient une chaîne d’outils : exploits de

privilege escalation, malware droppant des webshells, puis installation de la backdoor Rungan et du trojan IIS Gamshen. Ces outils offrent des capacités complètes de post-exploitation : communication réseau, exécution de fichiers, énumération de répertoires et manipulation des services et registres Windows.

<< GhostRedirector fait également preuve de persistance et de résilience opérationnelle en déployant plusieurs outils d’accès à distance sur le serveur compromis, en plus de créer des comptes d’utilisateurs malveillants, le tout dans le but de maintenir un accès à long terme à l’infrastructure compromise >>, précise Tavella.

La campagne GhostRedirector a été active entre décembre 2024 et avril 2025 selon la télémétrie ESET. L’analyse large d’internet menée en juin 2025 a permis d’identifier des victimes supplémentaires qui ont été notifiées. Les mesures de remédiation sont détaillées dans notre livre blanc.

Pour une analyse technique de GhostRedirector, consultez l’article de blog d’ESET Research, «GhostRedirector empoisonne les serveurs Windows : Des portes dérobées avec un côté de pommes de terre,” sur WeLiveSecurity.com.